D2

Администратор

- Регистрация

- 19 Фев 2025

- Сообщения

- 4,380

- Реакции

- 0

Автор Ewtw

Статья написана для Конкурса статей #10

Информационная безопасность — это область, где роль цифровой криминалистики данных (форензики) имеет решающее значение. В обязанности специалистов этой области входит: извлечение данных, их анализ и представление доказательной информации с сохранением целостности доступности информации.

В России правоохранительные органы такие как ФСБ, активно используют форензику (цифровую криминалистику) для расследования киберпреступлений, мониторинга политической активности и даже слежки за “неугодными” гражданами. Методы слежки и отработки таких персонажей разнообразны и включают:

— Установка скрытого контроля на устройства (Кейлоггинг, перехват переписок и звонков, дистанционная активация камеры и микрофона);

— Использование IMSI-ловушек (Отслеживание GPS по сигналу телефона, перехват звонков, внедрение вредоносного ПО);

— Слежка через метаданные (Правоохранительные органы могут анализировать даже зашифрованные метаданные: время звонков, местоположение устройства, подключение к Wi-Fi и тд.);

— Вербовка и запугивание вашего окружения.

Одним из примеров работы спец служб в этой области является восстановление удалённых файлов и получение артефактов (оставшиеся следы) после инцидента, например, после компрометации рабочего компьютера.

Представим ситуацию: рабочий компьютер был заражён вредоносом через поддельное письмо. Атакующий получил доступ к системе и удалил часть файлов, пытаясь скрыть следы. В этой статье мы подробно рассмотрим данный случай.

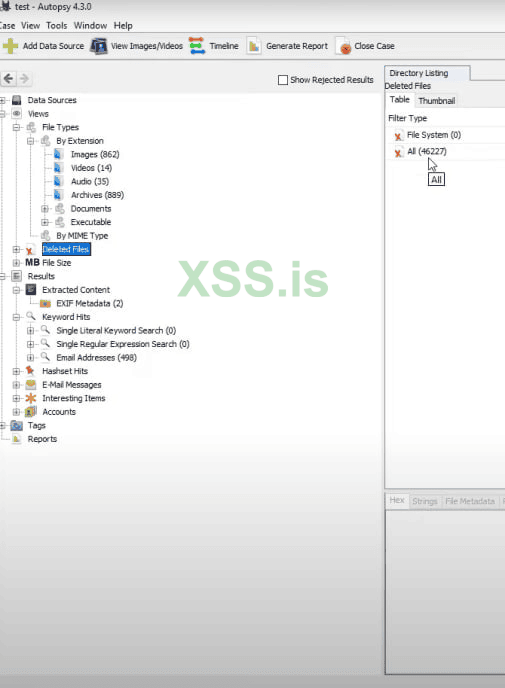

Для начала необходимо изолировать систему, чтобы предотвратить дальнейшие атаки. Её отключают от сети, создают образ диска для анализа и сохраняют оригинальную систему в неизменном виде. Затем используются инструменты EnCase или FTK Imager для создания образов диска, Autopsy или Sleuth Kit для поиска удалённых файлов и артефактов, а также Volatility для анализа оперативной памяти. На этом этапе собирают данные: образ диска, снимок оперативной памяти и логи системы, включая журналы событий Windows, антивирусов и фаерволов.

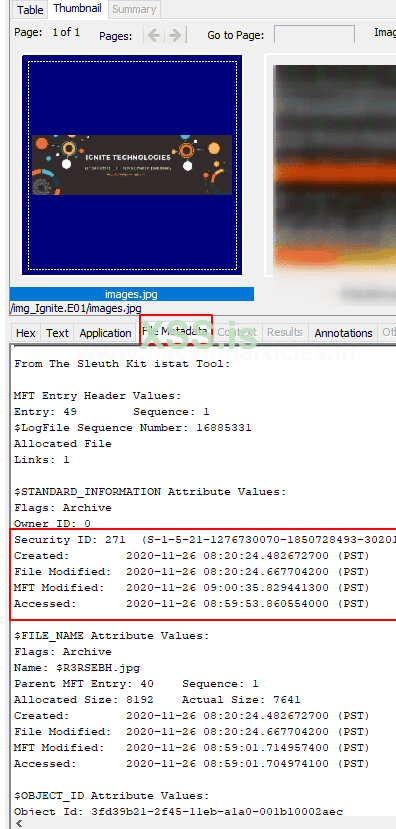

Удалённые файлы часто остаются на диске до тех пор, пока их место не будет перезаписано. Для их восстановления применяются следующие методы. Сначала производится поиск удалённых файлов. Например, с помощью Autopsy загружают образ диска и переходят в раздел "Deleted Files", где можно найти файлы с подозрительными именами или расширениями, такими как .exe, .dll или .bat. После этого найденные файлы экспортируют и проверяют с помощью антивирусов и анализа в sandbox. Восстановленные файлы также анализируют на предмет метаданных, чтобы определить время их создания, изменения и удаления, а также выяснить, какой пользователь или процесс удалил файл. Например, восстановленный файл report.docx мог быть удалён пользователем JohanPohan 15.12.2024 в 14:35.

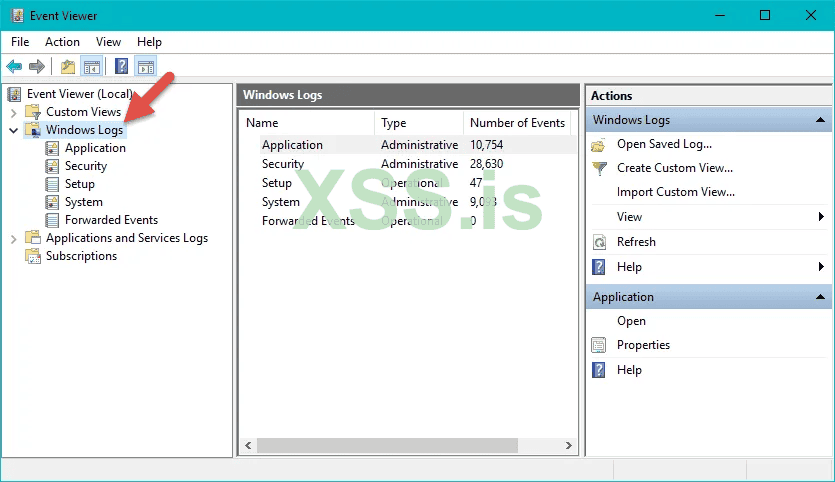

Логи системы позволяют найти следы логинов и активности вредоносов. Например, можно обнаружить запись о входе в систему с подозрительного IP, что может совпадать по времени с загрузкой вредоноса.

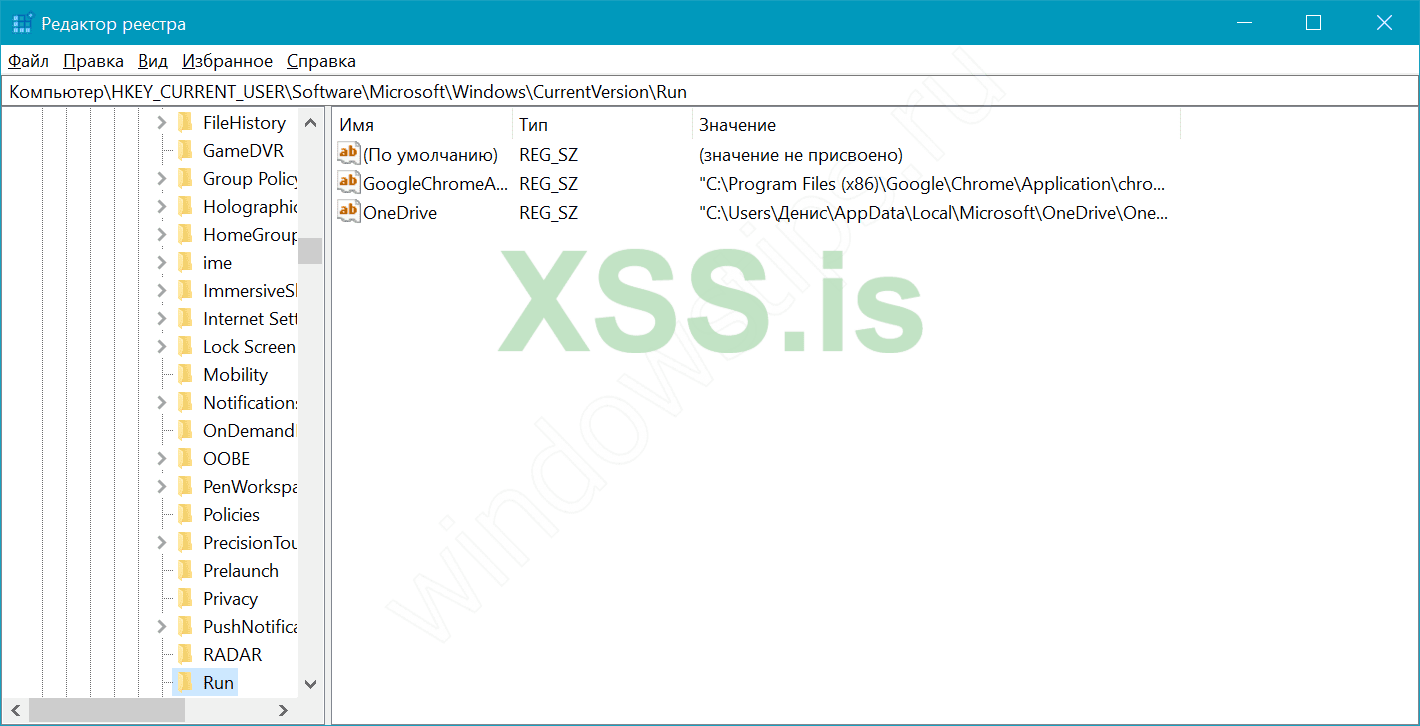

Анализ реестра помогает найти автозагрузку подозрительных программ или изменения в системных настройках, такие как добавление вредоносного ключа автозагрузки malware.exe.

Интернет активность восстанавливается через историю браузеров, cookie-файлы и скачанные файлы. Например, можно обнаружить, что браузерная история пользователя содержит посещение подозрительного сайта.

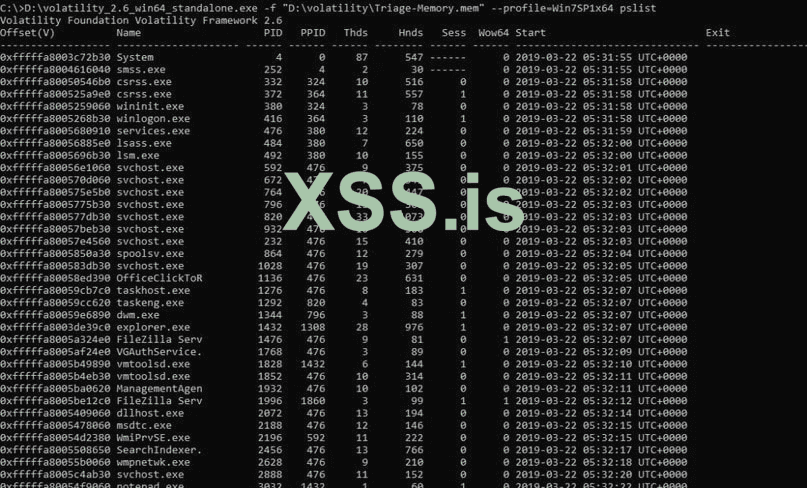

Анализ памяти системы с помощью Volatility, позволяет получить список активных процессов или сетевых соединений. Например, можно выявить, что процесс unknown.exe установил соединение с подозрительным IP 203.0.113.5.

После восстановления данных и получения артефактов проводится оценка последствий. В первую очередь определяют, был ли допущен доступ к конфиденциальным файлам и переданы ли они по сети. Далее исследуют, как атакующий получил доступ к системе и были ли использованы известные уязвимости.

Спасибо за уделенное внимание чтению, надеюсь, вам понравилась моя статья!

Статья написана для Конкурса статей #10

Информационная безопасность — это область, где роль цифровой криминалистики данных (форензики) имеет решающее значение. В обязанности специалистов этой области входит: извлечение данных, их анализ и представление доказательной информации с сохранением целостности доступности информации.

В России правоохранительные органы такие как ФСБ, активно используют форензику (цифровую криминалистику) для расследования киберпреступлений, мониторинга политической активности и даже слежки за “неугодными” гражданами. Методы слежки и отработки таких персонажей разнообразны и включают:

— Установка скрытого контроля на устройства (Кейлоггинг, перехват переписок и звонков, дистанционная активация камеры и микрофона);

— Использование IMSI-ловушек (Отслеживание GPS по сигналу телефона, перехват звонков, внедрение вредоносного ПО);

— Слежка через метаданные (Правоохранительные органы могут анализировать даже зашифрованные метаданные: время звонков, местоположение устройства, подключение к Wi-Fi и тд.);

— Вербовка и запугивание вашего окружения.

Одним из примеров работы спец служб в этой области является восстановление удалённых файлов и получение артефактов (оставшиеся следы) после инцидента, например, после компрометации рабочего компьютера.

Представим ситуацию: рабочий компьютер был заражён вредоносом через поддельное письмо. Атакующий получил доступ к системе и удалил часть файлов, пытаясь скрыть следы. В этой статье мы подробно рассмотрим данный случай.

Для начала необходимо изолировать систему, чтобы предотвратить дальнейшие атаки. Её отключают от сети, создают образ диска для анализа и сохраняют оригинальную систему в неизменном виде. Затем используются инструменты EnCase или FTK Imager для создания образов диска, Autopsy или Sleuth Kit для поиска удалённых файлов и артефактов, а также Volatility для анализа оперативной памяти. На этом этапе собирают данные: образ диска, снимок оперативной памяти и логи системы, включая журналы событий Windows, антивирусов и фаерволов.

Удалённые файлы часто остаются на диске до тех пор, пока их место не будет перезаписано. Для их восстановления применяются следующие методы. Сначала производится поиск удалённых файлов. Например, с помощью Autopsy загружают образ диска и переходят в раздел "Deleted Files", где можно найти файлы с подозрительными именами или расширениями, такими как .exe, .dll или .bat. После этого найденные файлы экспортируют и проверяют с помощью антивирусов и анализа в sandbox. Восстановленные файлы также анализируют на предмет метаданных, чтобы определить время их создания, изменения и удаления, а также выяснить, какой пользователь или процесс удалил файл. Например, восстановленный файл report.docx мог быть удалён пользователем JohanPohan 15.12.2024 в 14:35.

Логи системы позволяют найти следы логинов и активности вредоносов. Например, можно обнаружить запись о входе в систему с подозрительного IP, что может совпадать по времени с загрузкой вредоноса.

Анализ реестра помогает найти автозагрузку подозрительных программ или изменения в системных настройках, такие как добавление вредоносного ключа автозагрузки malware.exe.

Интернет активность восстанавливается через историю браузеров, cookie-файлы и скачанные файлы. Например, можно обнаружить, что браузерная история пользователя содержит посещение подозрительного сайта.

Анализ памяти системы с помощью Volatility, позволяет получить список активных процессов или сетевых соединений. Например, можно выявить, что процесс unknown.exe установил соединение с подозрительным IP 203.0.113.5.

После восстановления данных и получения артефактов проводится оценка последствий. В первую очередь определяют, был ли допущен доступ к конфиденциальным файлам и переданы ли они по сети. Далее исследуют, как атакующий получил доступ к системе и были ли использованы известные уязвимости.

Спасибо за уделенное внимание чтению, надеюсь, вам понравилась моя статья!